WordPress. Ορλάντ

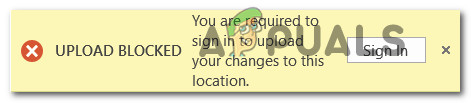

Ιστότοποι που χρησιμοποιούν δημοφιλή Συστήματα Διαχείρισης Περιεχομένου (CMS) όπως το Joomla και το WordPress υπόκεινται σε ένα σενάριο κωδικοποίησης και ανακατεύθυνσης κώδικα. Η νέα απειλή ασφάλειας στέλνει προφανώς ανυποψίαστους επισκέπτες σε αυθεντικούς ιστότοπους που αναζητούν αλλά είναι εξαιρετικά κακόβουλοι. Μόλις ανακατευθυνθεί επιτυχώς, η απειλή ασφαλείας προσπαθεί στη συνέχεια να στείλει μολυσμένο κώδικα και λογισμικό στον υπολογιστή προορισμού.

Οι αναλυτές ασφαλείας ανακάλυψαν μια εκπληκτική απειλή ασφάλειας που στοχεύει το Joomla και το WordPress, δύο από τις πιο δημοφιλείς και ευρέως χρησιμοποιούμενες πλατφόρμες CMS. Εκατομμύρια ιστότοποι χρησιμοποιούν τουλάχιστον ένα από τα CMS για τη δημιουργία, επεξεργασία και δημοσίευση περιεχομένου. Οι αναλυτές προειδοποιούν τώρα τους ιδιοκτήτες ιστότοπων Joomla και WordPress για ένα κακόβουλο σενάριο ανακατεύθυνσης που ωθεί τους επισκέπτες σε κακόβουλους ιστότοπους. Ο Eugene Wozniak, ερευνητής ασφαλείας με τον Sucuri, λεπτομερώς την κακόβουλη απειλή ασφάλειας που είχε αποκαλύψει στον ιστότοπο ενός πελάτη.

Η απειλή εγχυτή .htaccess που ανακαλύφθηκε πρόσφατα δεν επιχειρεί να παραλύσει τον οικοδεσπότη ή τον επισκέπτη. Αντ 'αυτού, ο ιστότοπος που επηρεάζεται προσπαθεί συνεχώς να ανακατευθύνει την επισκεψιμότητα ιστότοπων σε διαφημιστικούς ιστότοπους. Αν και αυτό μπορεί να μην ακούγεται πολύ επιζήμιο, το σενάριο εγχυτήρων προσπαθεί επίσης να εγκαταστήσει κακόβουλο λογισμικό. Το δεύτερο μέρος της επίθεσης, όταν συνδυάζεται με νόμιμους ιστότοπους μπορεί να επηρεάσει σοβαρά την αξιοπιστία του οικοδεσπότη.

Το Joomla, καθώς και οι ιστότοποι WordPress, χρησιμοποιούν συνήθως τα αρχεία .htaccess για να κάνουν αλλαγές στη διαμόρφωση σε επίπεδο καταλόγου ενός διακομιστή ιστού. Περιττό να αναφέρουμε, αυτό είναι ένα μάλλον κρίσιμο στοιχείο του ιστότοπου, επειδή το αρχείο περιέχει βασική διαμόρφωση της ιστοσελίδας του κεντρικού υπολογιστή και τις επιλογές του που περιλαμβάνουν πρόσβαση στον ιστότοπο, ανακατευθύνσεις διευθύνσεων URL, συντόμευση διευθύνσεων URL και έλεγχο πρόσβασης.

Σύμφωνα με τους αναλυτές ασφαλείας, ο κακόβουλος κώδικας έκανε κατάχρηση της λειτουργίας ανακατεύθυνσης URL του αρχείου .htaccess, 'Ενώ η πλειονότητα των εφαρμογών ιστού χρησιμοποιούν ανακατευθύνσεις, αυτές οι λειτουργίες χρησιμοποιούνται επίσης συνήθως από κακούς παράγοντες για τη δημιουργία διαφημιστικών εμφανίσεων και για την αποστολή ανυποψίαστοι επισκέπτες ιστότοπων σε ιστότοπους ηλεκτρονικού ψαρέματος ή άλλες κακόβουλες ιστοσελίδες. '

Αυτό που πραγματικά ανησυχεί είναι ότι δεν είναι ξεκάθαρο πώς ακριβώς οι εισβολείς απέκτησαν πρόσβαση στους ιστότοπους Joomla και WordPress. Ενώ η ασφάλεια αυτών των πλατφορμών είναι αρκετά ισχυρή, όταν βρίσκονται μέσα, οι εισβολείς μπορούν, αρκετά εύκολα, να τοποθετήσουν τον κακόβουλο κώδικα στα αρχεία Index.php του πρωταρχικού στόχου. Τα αρχεία Index.php είναι κρίσιμα καθώς είναι υπεύθυνα για την παράδοση των ιστοσελίδων Joomla και WordPress, όπως το στυλ του περιεχομένου και οι ειδικές υποκείμενες οδηγίες. Ουσιαστικά, είναι το κύριο σύνολο οδηγιών που καθοδηγεί τι να παραδώσει και πώς να παραδώσει ό, τι προσφέρει ο ιστότοπος.

Αφού αποκτήσουν πρόσβαση, οι εισβολείς μπορούν να εγκαταστήσουν με ασφάλεια τα τροποποιημένα αρχεία Index.php. Στη συνέχεια, οι εισβολείς μπόρεσαν να εισάγουν τις κακόβουλες ανακατευθύνσεις στα αρχεία .htaccess. Η απειλή .htaccess injector εκτελεί έναν κώδικα που συνεχίζει να αναζητά το αρχείο .htaccess του ιστότοπου. Μετά τον εντοπισμό και την ένεση του κακόβουλου σεναρίου ανακατεύθυνσης, η απειλή εν συνεχεία εμβαθύνει την αναζήτηση και προσπαθεί να αναζητήσει περισσότερα αρχεία και φακέλους για επίθεση.

Η κύρια μέθοδος προστασίας από την επίθεση είναι να απορρίψουμε εντελώς τη χρήση του αρχείου .htaccess. Στην πραγματικότητα, η προεπιλεγμένη υποστήριξη για αρχεία .htaccess καταργήθηκε ξεκινώντας από το Apache 2.3.9. Ωστόσο, αρκετοί κάτοχοι ιστότοπων εξακολουθούν να επιλέγουν να το ενεργοποιήσουν.