Τεχνική εκπαίδευση διεπαφών

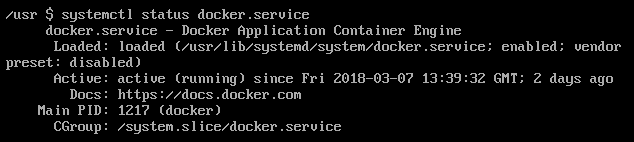

Το SegmentSmack, μια ευπάθεια που θα μπορούσε να επιτρέψει επιθέσεις άρνησης υπηρεσίας όταν εκμεταλλευτεί, κέρδισε άμεση φήμη και δημοτικότητα όταν παρουσιάστηκε από το τμήμα CERT / CC του Πανεπιστημίου Carnegie Mellon. Ωστόσο, οι δημοσιογράφοι απέτυχαν να αναγνωρίσουν ότι η ευπάθεια που αναφέρθηκε πρόσφατα επιδιορθώθηκε δύο εβδομάδες πριν και στους πυρήνες Linux 4.9.116 και 4.17.11.

Σύμφωνα με τους ερευνητές του πανεπιστημίου, η ευπάθεια προκάλεσε επίθεση άρνησης υπηρεσίας αναγκάζοντας το σύστημα να 'κάνει πολύ ακριβές κλήσεις στο tcp_collapse_ofo_queue () και στο tcp_prune_ofo_queue () για κάθε εισερχόμενο πακέτο.' Αν και αυτό ισχύει, η ευπάθεια έχει πράγματι διορθωθεί και πολλοί διανομείς Linux όπως το SUSE έχουν ήδη εφαρμόσει τις ενημερώσεις. Αν και ορισμένοι διανομείς όπως η Red Hat καθυστερούν μαζί τους, το γεγονός παραμένει ότι οι ενημερώσεις είναι διαθέσιμες και οι καθυστερημένοι διανομείς θα συνεχίσουν πολύ σύντομα.

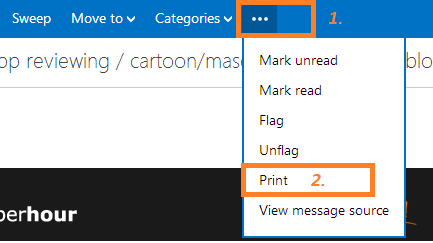

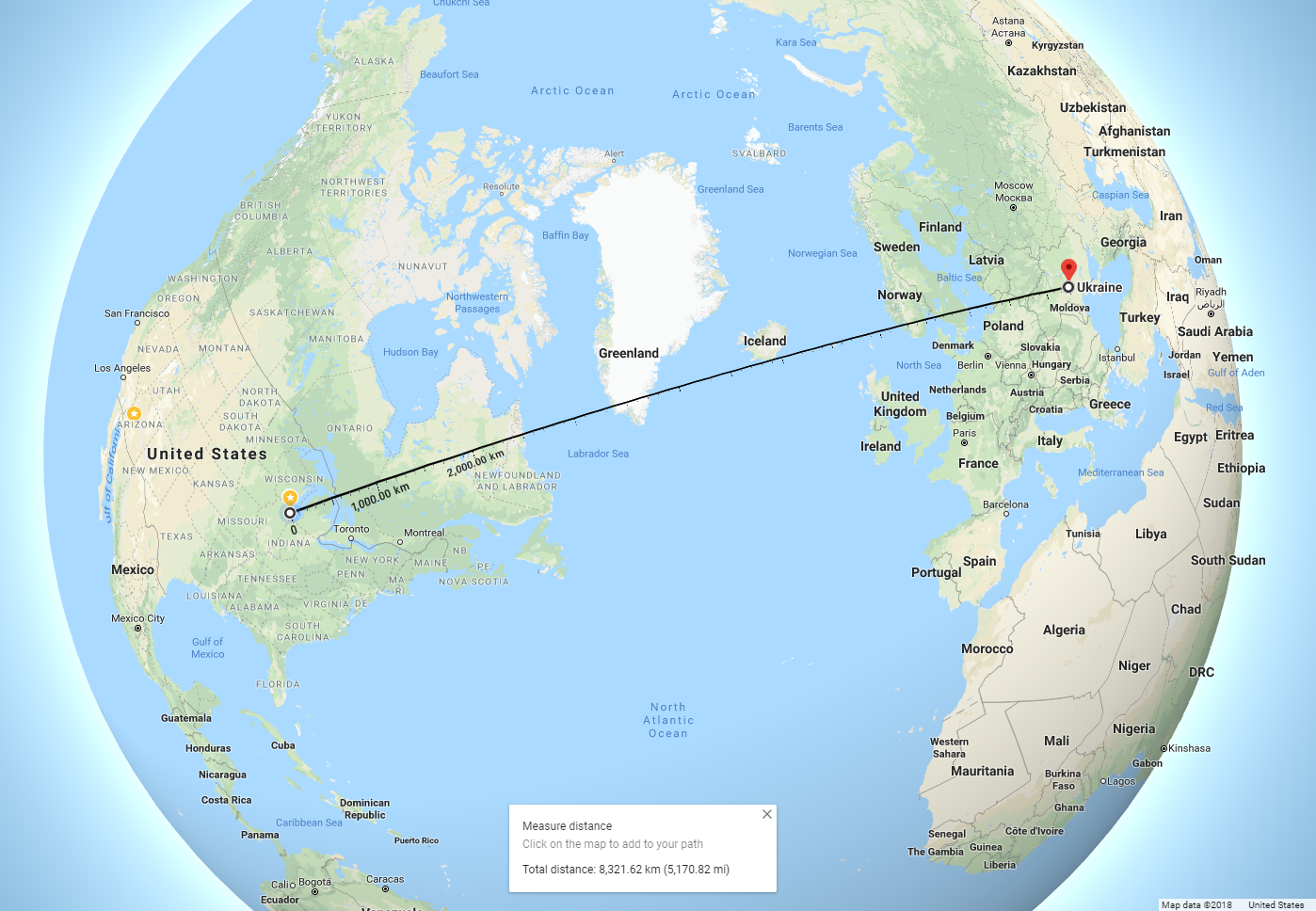

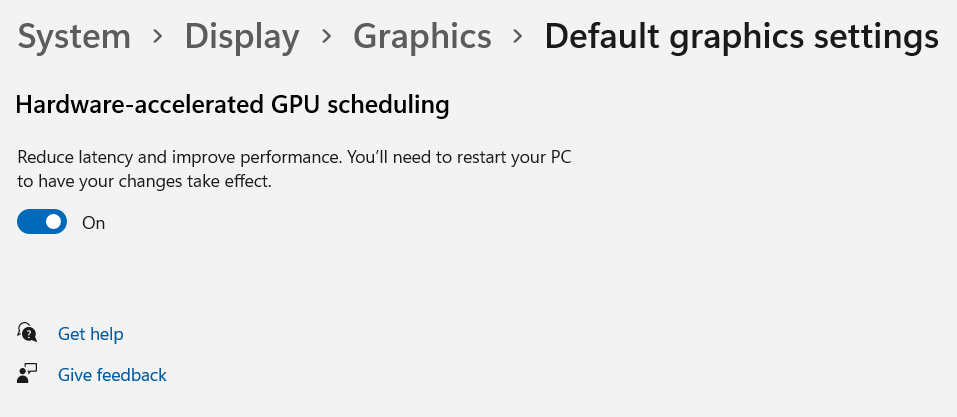

Σύμφωνα με ένα συμβουλευτικός δημοσιεύτηκε στον ιστότοπο της Red Hat, στην ευπάθεια εκχωρήθηκε η ετικέτα CVE-2018-5390 . Παρά την ικανότητα του exploit να προκαλέσει κορεσμό CPU και σφάλμα DoS, η συντήρηση του DoS crash θα απαιτούσε «συνεχείς αμφίδρομες συνεδρίες TCP σε μια προσβάσιμη ανοιχτή θύρα, επομένως οι επιθέσεις δεν μπορούν να πραγματοποιηθούν χρησιμοποιώντας πλαστογραφημένες διευθύνσεις IP». Εάν η επίθεση πραγματοποιηθεί με 4 ροές, μπορεί να προκαλέσει κορεσμό 4 πυρήνων CPU όπως φαίνεται παρακάτω.

4 βασικές ροές CPU. κόκκινο καπέλο

Διαπιστώθηκε ότι παρόλο που οι ερευνητές στο τμήμα CERT / CC του Πανεπιστημίου Carnegie Mellon παρουσίασαν μια διεξοδική ανάλυση της ευπάθειας, δεν έλαβαν υπόψη τις απαιτήσεις που απαιτούνται για τη διατήρηση της συντριβής του DoS, κάνοντας την ευπάθεια να ακούγεται πολύ χειρότερη από ό, τι στην πραγματικότητα.

Σύμφωνα με τη συμβουλή, η ευπάθεια του Segment Smack επηρεάζει τα Red Hat Enterprise Linux (RHEL) 6, RHEL 7, RHEL 7 για πραγματικό χρόνο, RHEL 7 για ARM64, RHEL 7 για Power και RHEL Atomic Host. Δεν έχουν δημοσιευτεί ακόμη τεχνικές μετριασμού στον ιστότοπο. Ωστόσο, δηλώνει ότι η Red Hat εργάζεται για την κυκλοφορία των απαραίτητων ενημερώσεων και τεχνικών μετριασμού για να αποφευχθεί ο κίνδυνος εκμετάλλευσης.