Ενημερώσεις ασφαλείας των Windows 10 KB4465065 και KB4346084- Microsoft

Η Microsoft κυκλοφόρησε μια σειρά από νέες ενημερώσεις μετριασμού για παραλλαγές Windows 10 Specter. Αυτές οι ενημερώσεις αντιμετωπίζουν τις ευπάθειες ασφαλείας Specter, δηλαδή RSRE, SSB και L1 Terminal Fault.

Τα changelogs δείχνουν ότι η Microsoft αποφάσισε να αντιμετωπίσει τις ακόλουθες τρεις μεγάλες αδυναμίες αυτή τη φορά:

- Specter Variant 3a (CVE-2018-3640: «Rogue System Register Read (RSRE)»)

- Specter Variant 4 (CVE-2018-3639: «Συγκεκριμένη παράκαμψη καταστήματος (SSB)»)

- L1TF (CVE-2018-3620, CVE-2018-3646: «Σφάλμα τερματικού L1»)

Αξίζει να σημειωθεί ότι αυτές οι ενημερώσεις έχουν κυκλοφορήσει μόνο για τις συσκευές Intel. Οι ενημερώσεις κυκλοφόρησαν αρχικά στους χρήστες τον Αύγουστο του 2018, αλλά η πρόσφατη κυκλοφορία περιλαμβάνει μερικές επιπλέον βελτιώσεις που μπορούν να προβληθούν στη διεύθυνση:

KB4465065 - Windows 10 έκδοση 1809

KB4346084 - Έκδοση 1803 των Windows 10

KB4346085 - Windows 10 έκδοση 1709

KB4346086 - Windows 10 έκδοση 1703

KB4346087 - Windows 10 έκδοση 1607

Τι είναι τα σφάλματα τερματικού RSRE, SSB και L1;

Ανάγνωση μητρώου συστήματος Rogue

Είναι μια άλλη μέθοδος επίθεσης που είναι επίσης γνωστή ως Variant 3a. Ο εισβολέας μεταβάλλει την τιμή λίγης κατάστασης μητρώου συστήματος χρησιμοποιώντας την προσωρινή μνήμη καναλιού καικερδοσκοπική εκτέλεσημεθόδους. Οι προστασίες τυχαίας διαστήματος διεύθυνσης πυρήνα παρακάμπτονται από τον εισβολέα ως αποτέλεσμα αυτής της ευπάθειας. Παρόλο που η μέθοδος παραλλαγής 3a δεν είναι σε θέση να εκθέσει ευαίσθητα δεδομένα χρήστη, ενδέχεται να επιτρέψει στον εισβολέα να εκθέσει φυσικές διευθύνσεις για ορισμένες δομές δεδομένων.

Σφάλμα τερματικού L1

Το L1 Terminal Fault είναι ένας άλλος τύπος ευπάθειας ασφάλειας υλικού που εξάγει μυστικές πληροφορίες από την προσωρινή μνήμη δεδομένων επιπέδου 1 της CPU. Διάφοροι επεξεργαστές Intel έχουν επηρεαστεί λόγω αυτής της ευπάθειας, συμπεριλαμβανομένων των Centaur, AMD, μαζί με μερικούς άλλους προμηθευτές εκτός Intel. Η ευπάθεια επιτρέπει σε κακόβουλες εφαρμογές να αλλάξουν τις τιμές δεδομένων στη μνήμη του λειτουργικού συστήματος ή στα δεδομένα εφαρμογών.

Κερδοσκοπική παράκαμψη καταστήματος

Το Speculative Store Bypass είναι βασικά ένα θέμα ευπάθειας ασφαλείας υλικού που λειτουργεί ακριβώς με τον ίδιο τρόπο όπως το Meltdown και το Specter. Σύμφωνα με την Intel, υπάρχει μικρότερη πιθανότητα οι χρήστες να επηρεαστούν από την ευπάθεια. Μπορείτε να περιμένετε μερική προστασία έναντι της παραλλαγής 4 εάν χρησιμοποιείτε προγράμματα περιήγησης ιστού που έχουν τη δυνατότητα να μετριάσουν το Specter Variants 1 και 2. Η Intel είναι έτοιμη να κυκλοφορήσει μια ενημέρωση κώδικα μικροκώδικα (τις επόμενες εβδομάδες) που πρόκειται να αντιμετωπίσει το Variant 4.

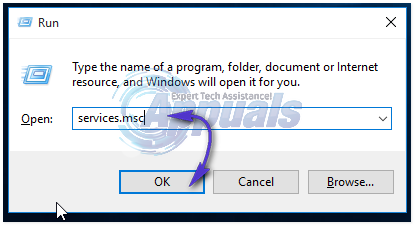

Προκειμένου να διασφαλιστεί η πλήρης προστασία από την ευπάθεια, οι χρήστες πρέπει να ενεργοποιήσουν τον περιορισμό του Specter για Windows πελάτης και Windows Υπηρέτης .

Υπάρχουν γνωστά ζητήματα στις ενημερώσεις;

Ευτυχώς, η Microsoft δεν έχει αναφέρει γνωστά ζητήματα αυτή τη φορά. Στην ιδανική περίπτωση, οι χρήστες δεν πρόκειται να αντιμετωπίσουν τεχνικά προβλήματα κατά την εγκατάσταση και η ενημέρωση αναμένεται να εγκατασταθεί ομαλά. Αυτές οι ενημερώσεις μπορούν να εγκατασταθούν απευθείας από το Κατάλογος του Microsoft Update . Ενώ ενδέχεται να αναμένονται ορισμένες εξαιρέσεις για μερικούς χρήστες. Εάν είστε ένας από αυτούς, αναφέρετε αυτά τα ζητήματα στη Microsoft, ώστε να επιδιορθωθούν στις επόμενες εκδόσεις.

Ετικέτες Παράθυρα

![[FIX] Amifldrv64.sys BSOD κατά την ενημέρωση του BIOS στα Windows 10](https://jf-balio.pt/img/how-tos/39/amifldrv64-sys-bsod-when-updating-bios-windows-10.png)