Internet Explorer

Ένα ελάττωμα ασφαλείας κατά τη γήρανση αλλά εξακολουθεί να χρησιμοποιείται ενεργά ο Internet Explorer, το «προεπιλεγμένο» πρόγραμμα περιήγησης ιστού για το λειτουργικό σύστημα Microsoft Windows αξιοποιείται ενεργά από εισβολείς και κακόβουλους συντάκτες κώδικα . Παρόλο που η Microsoft γνωρίζει πολύ καλά το Zero-Day Exploit στο IE, η εταιρεία έχει εκδώσει επί του παρόντος συμβουλή ασφαλείας έκτακτης ανάγκης. Η Microsoft δεν έχει ακόμη εκδώσει ή αναπτύξει ένα ενημέρωση κώδικα ασφαλείας έκτακτης ανάγκης για την αντιμετώπιση της ευπάθειας ασφαλείας στον Internet Explorer.

Μια εκμετάλλευση 0 ημερών εντός του Internet Explorer γίνεται αντικείμενο εκμετάλλευσης από επιτιθέμενους 'in the wild'. Με απλά λόγια, ένα πρόσφατα ανακαλυφθέν ελάττωμα στο IE χρησιμοποιείται ενεργά για την εξ αποστάσεως εκτέλεση κακόβουλου ή αυθαίρετου κώδικα. Η Microsoft έχει εκδώσει μια συμβουλή ασφαλείας που προειδοποιεί εκατομμύρια χρήστες των Windows OS σχετικά με τη νέα ευπάθεια μηδενικής ημέρας στο πρόγραμμα περιήγησης ιστού του Internet Explorer, αλλά δεν έχει ακόμη κυκλοφορήσει μια ενημερωμένη έκδοση κώδικα για να συνδέσει το σχετικό κενό ασφαλείας.

Ένα θέμα ευπάθειας ασφαλείας στον Internet Explorer, με βαθμολογία «Μέτρια» που αξιοποιείται ενεργά στην άγρια φύση:

Η ευπάθεια ασφαλείας που ανακαλύφθηκε πρόσφατα και φέρεται να έχει αξιοποιηθεί στον Internet Explorer επισημαίνεται επίσημα ως CVE-2020-0674 . Το 0-Day Exploit βαθμολογείται ως «Μέτρια». Το κενό ασφαλείας είναι ουσιαστικά ένα ζήτημα εκτέλεσης απομακρυσμένου κώδικα που υπάρχει στον τρόπο με τον οποίο η μηχανή scripting χειρίζεται αντικείμενα στη μνήμη του Internet Explorer. Το σφάλμα ενεργοποιείται μέσω της βιβλιοθήκης JScript.dll.

# ξενοδοχείο # 0ημέρα #εκμεταλλεύομαι

CVE-2020-0674

Καθοδήγηση της Microsoft σχετικά με το θέμα ευπάθειας στη μνήμη μηχανών δέσμης ενεργειών

Υπάρχει μια ευπάθεια εκτέλεσης απομακρυσμένου κώδικα με τον τρόπο που ο μηχανισμός δέσμης ενεργειών χειρίζεται αντικείμενα στη μνήμη στον Internet Explorer. https://t.co/1mbqh1IMDz

- blackorbird (@blackorbird) 18 Ιανουαρίου 2020

Με την επιτυχή εκμετάλλευση του σφάλματος, ένας απομακρυσμένος εισβολέας μπορεί να εκτελέσει αυθαίρετο κώδικα σε στοχευμένους υπολογιστές. Οι επιτιθέμενοι μπορούν να πάρουν τον πλήρη έλεγχο των θυμάτων απλώς πείθοντάς τους να ανοίξουν μια κακόβουλη ιστοσελίδα στο ευάλωτο πρόγραμμα περιήγησης της Microsoft. Με άλλα λόγια, οι εισβολείς μπορούν να αναπτύξουν μια επίθεση ηλεκτρονικού ψαρέματος (phishing) και να εξαπατήσουν τους χρήστες των Windows OS χρησιμοποιώντας IE να κάνουν κλικ σε συνδέσμους ιστού που οδηγούν τα θύματα σε έναν μολυσμένο ιστότοπο που είναι δεμένοι με κακόβουλο λογισμικό. Είναι ενδιαφέρον ότι η ευπάθεια δεν μπορεί να εκχωρήσει δικαιώματα διαχειριστή, εκτός εάν ο ίδιος ο χρήστης είναι συνδεδεμένος ως Διαχειριστής, υποδεικνύει το Σύμβουλος ασφαλείας της Microsoft :

«Η ευπάθεια θα μπορούσε να καταστρέψει τη μνήμη με τέτοιο τρόπο ώστε ένας εισβολέας να μπορεί να εκτελέσει αυθαίρετο κώδικα στο πλαίσιο του τρέχοντος χρήστη. Ένας εισβολέας που εκμεταλλεύτηκε επιτυχώς την ευπάθεια θα μπορούσε να αποκτήσει τα ίδια δικαιώματα χρήστη με τον τρέχοντα χρήστη. Εάν ο τρέχων χρήστης είναι συνδεδεμένος με δικαιώματα διαχειριστή χρήστη, ένας εισβολέας που εκμεταλλεύτηκε επιτυχώς την ευπάθεια θα μπορούσε να πάρει τον έλεγχο ενός επηρεαζόμενου συστήματος. Ένας εισβολέας θα μπορούσε τότε να εγκαταστήσει προγράμματα. προβολή, αλλαγή ή διαγραφή δεδομένων. ή δημιουργήστε νέους λογαριασμούς με πλήρη δικαιώματα χρήστη. '

Microsoft Aware Of IE Zero-Day Exploit Ασφάλεια ευπάθεια και εργάζεται σε μια επιδιόρθωση:

Είναι ανησυχητικό να σημειωθεί ότι σχεδόν όλες οι εκδόσεις και παραλλαγές του Internet Explorer είναι ευάλωτες στο Exploit 0 ημερών. Η επηρεαζόμενη πλατφόρμα περιήγησης ιστού περιλαμβάνει τον Internet Explorer 9, τον Internet Explorer 10 και τον Internet Explorer 11. Οποιαδήποτε από αυτές τις εκδόσεις του IE μπορεί να εκτελείται σε όλες τις εκδόσεις των Windows 10, Windows 8.1, Windows 7.

Είναι Παρασκευή, το σαββατοκύριακο έχει προσγειωθεί… και # Microsoft προειδοποιεί για εκμετάλλευση του Internet Explorer μηδενικής ημέρας… https://t.co/1bkNhKIDYt # Το μητρώο

- Bot Ειδήσεων Ασφαλείας (@SecurityNewsbot) 18 Ιανουαρίου 2020

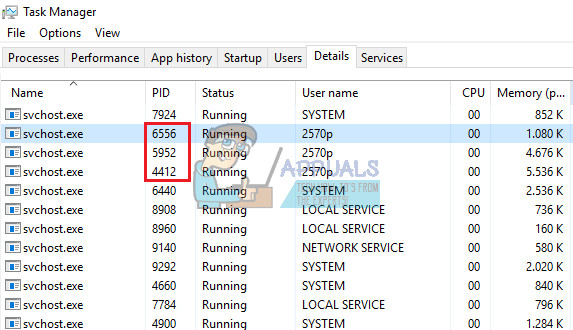

Αν και η Microsoft έχει t καταργήθηκε η δωρεάν υποστήριξη στα Windows 7 , η εταιρεία είναι ακόμα υποστηρίζοντας τη γήρανση και ήδη ξεπερασμένη Πρόγραμμα περιήγησης ιστού IE. Σύμφωνα με πληροφορίες, η Microsoft έχει δηλώσει ότι γνωρίζει «περιορισμένες στοχευμένες επιθέσεις» στην άγρια φύση και εργάζεται για μια επιδιόρθωση. Ωστόσο, το έμπλαστρο δεν είναι ακόμη έτοιμο. Με άλλα λόγια, εκατομμύρια χρήστες των Windows OS που εργάζονται σε IE, εξακολουθούν να παραμένουν ευάλωτα.

Απλές αλλά προσωρινές λύσεις για την προστασία έναντι της έκρηξης μηδενικής ημέρας στο IE:

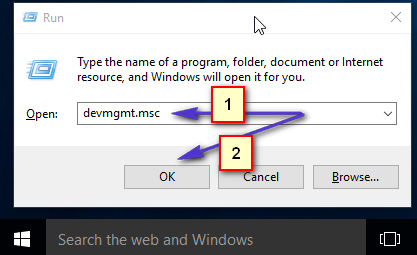

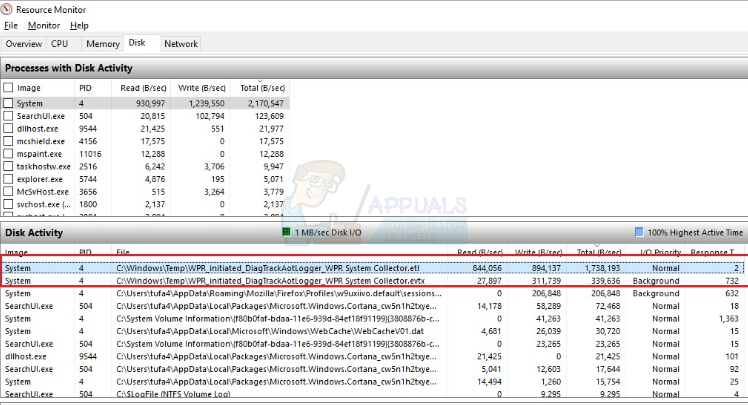

Η απλή και εφαρμόσιμη λύση για προστασία από το νέο 0-Day Exploit στο IE βασίζεται στην αποτροπή της φόρτωσης της βιβλιοθήκης JScript.dll. Με άλλα λόγια, οι χρήστες IE πρέπει να αποτρέψουν τη φόρτωση της βιβλιοθήκης στη μνήμη για να μπλοκάρει χειροκίνητα το εκμετάλλευση αυτής της ευπάθειας .

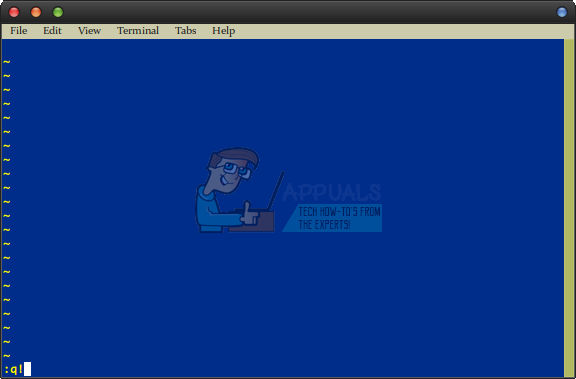

Καθώς το 0-Day Exploit στο IE αξιοποιείται ενεργά, οι χρήστες των Windows OS που εργάζονται με IE πρέπει να ακολουθήσουν τις οδηγίες. Για να περιορίσουν την πρόσβαση στο JScript.dll, οι χρήστες πρέπει να εκτελέσουν τις ακόλουθες εντολές στο σύστημά σας Windows με δικαιώματα διαχειριστή, όπως αναφέρθηκαν TheHackerNews .

Για συστήματα 32-bit:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P όλοι: Ν

Για συστήματα 64-bit:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P όλοι: Ν

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P όλοι: Ν

Η Microsoft επιβεβαίωσε ότι θα αναπτύξει σύντομα την ενημέρωση κώδικα. Οι χρήστες που εκτελούν τις προαναφερθείσες εντολές θα μπορούσαν να αντιμετωπίσουν μερικούς ιστότοπους που συμπεριφέρονται ακατάστατα ή δεν φορτώνουν. Όταν η ενημερωμένη έκδοση κώδικα είναι διαθέσιμη, πιθανώς μέσω του Windows Update, οι χρήστες μπορούν να αναιρέσουν τις αλλαγές εκτελώντας τις ακόλουθες εντολές:

Για συστήματα 32-bit:

cacls% windir% system32 jscript.dll / E / R όλοι

Ετικέτες Internet ExplorerΓια συστήματα 64-bit:

cacls% windir% system32 jscript.dll / E / R όλοι

cacls% windir% syswow64 jscript.dll / E / R όλοι

![[FIX] «Δεν είναι δυνατή η λήψη του Forza Motorsport: Apex» από το Microsoft Store](https://jf-balio.pt/img/how-tos/84/can-t-download-forza-motorsport.jpg)