GrandCrab Ransomware v4.1.2. Εργαστήριο Malwarebytes

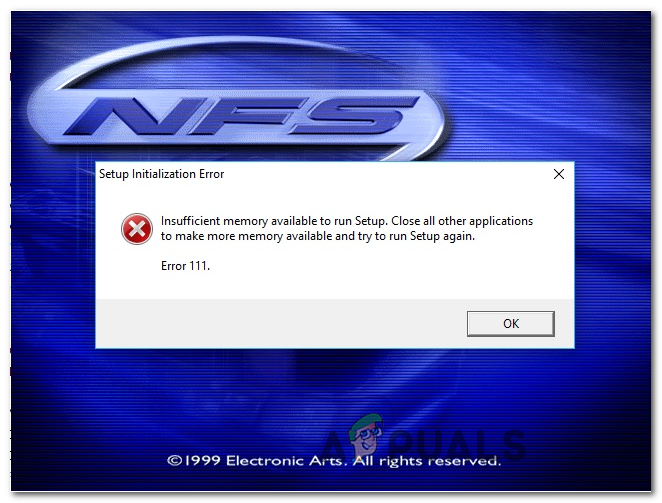

Το GrandCrab Ransomware εγκαθίσταται σε συστήματα κεντρικών υπολογιστών μέσω συγκαλυμμένων διαδικτυακών λήψεων, σύμφωνα με τις περισσότερες πληροφορίες με τη μορφή αποδείξεων PDF και κρυπτογραφεί τα τοπικά δεδομένα του χρήστη εκτελώντας τα αρχεία .gdcb και .crab. Αυτό το ransomware είναι το πιο διαδεδομένο κακόβουλο λογισμικό του είδους του και χρησιμοποιεί το Magnitude Exploit Kit για να εξαπλωθεί στο θήραμά του. Η τελευταία έκδοση του GrandCrab Ransomware, έκδοση 4.1.2, ανακαλύφθηκε πρόσφατα και πριν από τις επιθέσεις της αποκτήσουν δυναμική, μια εταιρεία ασφάλειας στον κυβερνοχώρο της Νότιας Κορέας, AhnLab , έχει αναπαράγει τη δεκαεξαδική συμβολοσειρά που εκτελείται σε παραβιασμένα συστήματα από το GrandCrab ransomware 4.1.2 και η εταιρεία το έχει διατυπώσει να υπάρχει σε συστήματα που δεν επηρεάζονται ακίνδυνα έτσι ώστε όταν το ransomware εισέρχεται σε ένα σύστημα και εκτελεί τη συμβολοσειρά του για να το κρυπτογραφήσει, είναι εξαπατήθηκε να σκεφτεί ότι ο υπολογιστής είναι ήδη κρυπτογραφημένος και παραβιασμένος (ήδη μολυσμένος, υποτίθεται) και έτσι το ransomware δεν εκτελεί ξανά την ίδια κρυπτογράφηση που θα διπλασίαζε την κρυπτογράφηση και θα καταστρέψει εντελώς τα αρχεία.

Η δεκαεξαδική συμβολοσειρά που διατυπώθηκε από το AhnLab δημιουργεί μοναδικά δεκαεξαδικά αναγνωριστικά για τα συστήματα κεντρικού υπολογιστή του με βάση τις λεπτομέρειες του ίδιου του κεντρικού υπολογιστή και έναν αλγόριθμο Salsa20 που χρησιμοποιείται σε συνδυασμό. Το Salsa20 είναι μια συμμετρική κρυπτογράφηση δομημένης ροής μήκους κλειδιού 32 bytes. Αυτός ο αλγόριθμος έχει παρατηρηθεί ότι είναι επιτυχής ενάντια σε πλήθος επιθέσεων και σπάνια έχει θέσει σε κίνδυνο τις κεντρικές συσκευές του όταν εκτίθεται σε κακόβουλους χάκερ. Η κρυπτογράφηση αναπτύχθηκε από τον Daniel J. Bernstein και υποβλήθηκε στο eStream για αναπτυξιακούς σκοπούς. Τώρα χρησιμοποιείται στον μηχανισμό μάχης GrandCrab Ransomware v4.1.2 του AhnLab.

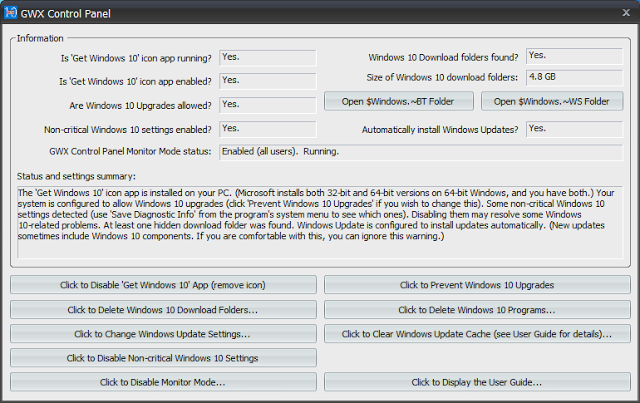

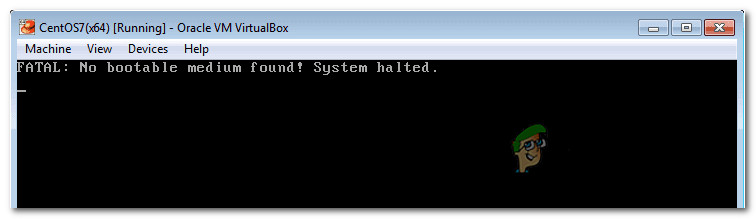

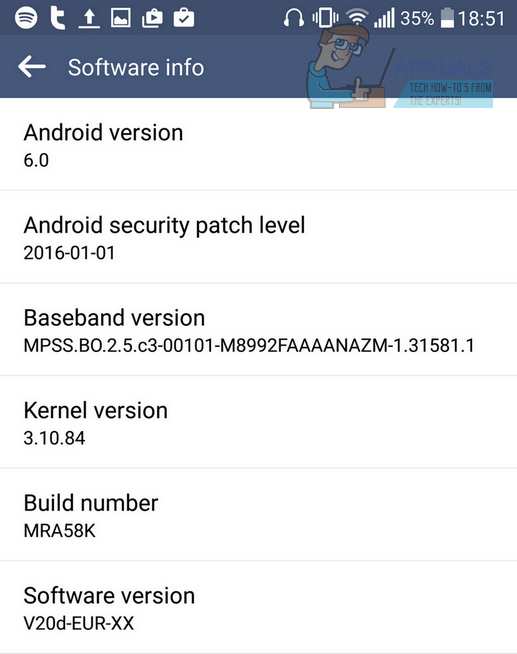

Η τυποποιημένη εφαρμογή για την αποφυγή του GC v4.1.2 αποθηκεύει το [κλειδί δεκαεξαδικού] .lock σε διαφορετικές τοποθεσίες με βάση το λειτουργικό σύστημα Windows του κεντρικού υπολογιστή. Στα Windows XP, η εφαρμογή αποθηκεύεται σε C: Documents and Settings All Users Application Data. Σε νεότερες εκδόσεις των Windows, Windows 7, 8 και 10, η εφαρμογή αποθηκεύεται στο C: ProgramData. Σε αυτό το στάδιο, η εφαρμογή αναμένεται να ξεγελάσει με επιτυχία το GrandCrab Ransomware v4.1.2. Δεν έχει δοκιμαστεί ακόμη με παλαιότερες εκδόσεις του ransomware, αλλά πολλοί υποπτεύονται ότι εάν αρχεία από τη νεότερη εφαρμογή αντιστοιχίζονται με παλαιότερους κωδικούς μάχης ransomware, θα μπορούσαν να εμφανιστούν στο ίδιο επίπεδο μέσω backporting και να καταστούν αποτελεσματικά στην απομάκρυνση των επιθέσεων από παλαιότερες εκδόσεις του ransomware επίσης. Για να εκτιμήσει την απειλή που θέτει αυτό το ransomware, η Fortinet δημοσίευσε διεξοδικά έρευνα σχετικά με το θέμα, και για να προστατευθεί από την απειλή, η AhnLab έθεσε την εφαρμογή τους δωρεάν για λήψη μέσω των ακόλουθων συνδέσμων: Σύνδεσμος 1 & Σύνδεσμος 2 .