Cisco Vulnerability CVE-2018-0375. Συνεργάτες ZLAN

Ο κατασκευαστής υλικού δικτύωσης και ασφάλειας, Cisco , χτυπήθηκε με την πέμπτη μεγάλη ευπάθεια στην πίσω πόρτα για το Cisco Policy Suite τους τελευταίους πέντε μήνες. Η Cisco είναι μια εταιρεία που ειδικεύεται στη δημιουργία λύσεων δικτύωσης για παρόχους υπηρεσιών και επιχειρήσεις. Αυτό επιτρέπει στις εταιρείες να διαχειρίζονται, να περιορίζουν και να παρακολουθούν τον τρόπο με τον οποίο οι πελάτες και οι υπάλληλοι χρησιμοποιούν τις υπηρεσίες δικτύου της εταιρείας μέσω ενοχλητικών εντολών δικτύου που έχουν πρόσβαση, παρατηρούν και συλλέγουν δεδομένα της διαδικτυακής δραστηριότητας των χρηστών. Αυτές οι πληροφορίες είναι προσβάσιμες μέσω ενός κεντρικού διαχειριστή που ελέγχεται από την εταιρεία παροχής και οι πολιτικές της εταιρείας σχετικά με τη χρήση του Διαδικτύου, όπως ο αποκλεισμός ορισμένων ιστότοπων, εφαρμόζονται μέσω αυτού του συστήματος. Το λογισμικό που εκδίδει η Cisco σκόπιμα περιλαμβάνει τέτοιες δυνατότητες παρεμβολής στο δίκτυο που επιτρέπουν την πλήρη και αποτελεσματική παρακολούθηση του συστήματος από εταιρείες. Ωστόσο, εάν τα διαπιστευτήρια διαχειριστή είναι σε κίνδυνο ή ένας κακόβουλος τρίτος μπορεί να αποκτήσει πρόσβαση στο κέντρο εντολών, θα μπορούσε να καταστρέψει ολόκληρο το δίκτυο, έχοντας πλήρη πρόσβαση στη δραστηριότητα των χρηστών και μπορεί να ελέγξει τους τομείς τους, ωστόσο, s / αυτός επιλέγει. Σε αυτό ακριβώς κινδύνευε η Cisco CVE-2018-0375 (Αναγνωριστικό σφάλματος: CSCvh02680 ) που έλαβε μια άνευ προηγουμένου CVSS Βαθμολογία σοβαρότητας 9,8 από ένα πιθανό 10. Η ευπάθεια ανακαλύφθηκε μέσω εσωτερικού ελέγχου ασφαλείας που διεξήγαγε η Cisco.

Η έκθεση της Cisco για το θέμα δημοσιεύθηκε στις 18 Ιουλίου 2018, στις 1600 ώρες GMT και η συμβουλή τέθηκε κάτω από την ετικέτα αναγνώρισης 'cisco-sa-20180718-policy-cm-default-psswrd.' Η σύνοψη της έκθεσης εξήγησε ότι η ευπάθεια υπήρχε στο Cluster Manager του Cisco Policy Suite (πριν από την κυκλοφορία 18.2.0) και είχε τη δυνατότητα να επιτρέψει σε έναν μη εξουσιοδοτημένο απομακρυσμένο χάκερ να έχει πρόσβαση στον ριζικό λογαριασμό που είναι ενσωματωμένος στο λογισμικό. Ο ριζικός λογαριασμός έχει τα προεπιλεγμένα διαπιστευτήρια, θέτοντάς τον σε κίνδυνο χειραγώγησης, το οποίο θα μπορούσε να χρησιμοποιήσει ένας εισβολέας για να αποκτήσει πρόσβαση στο δίκτυο και να τον ελέγξει με πλήρη δικαιώματα διαχειριστή.

Η Cisco διαπίστωσε ότι αυτή ήταν μια θεμελιώδης ευπάθεια και ότι δεν υπήρχε λύση για αυτό το ζήτημα. Ως εκ τούτου, η εταιρεία κυκλοφόρησε την δωρεάν ενημέρωση κώδικα στην έκδοση 18.2.0 και όλοι οι χρήστες του προϊόντος τους ενθαρρύνθηκαν να διασφαλίσουν ότι τα δίκτυά τους ενημερώθηκαν στην ενημερωμένη έκδοση. Εκτός από αυτήν τη θεμελιώδη ευπάθεια, 24 άλλες ευπάθειες και σφάλματα επιδιορθώθηκαν επίσης στη νέα ενημέρωση που περιελάμβανε το Cisco Webex Network Records Players Remote Code Execution Vulnerilities και το Cisco SD-WAN Solution Arbitrary File Overwrite Vulnerability.

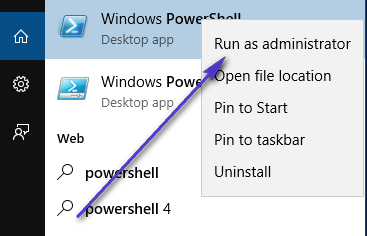

Για να διασφαλιστεί ότι το σύστημα είναι ενημερωμένο, οι διαχειριστές καλούνται να ελέγξουν τις συσκευές τους στη συσκευή CLI εισάγοντας την εντολή about.sh. Αυτό θα παραδώσει μια έξοδο στον διαχειριστή σχετικά με την έκδοση που χρησιμοποιείται και κατά πόσον έχουν εφαρμοστεί διορθώσεις. Κάθε συσκευή που χρησιμοποιεί έκδοση κάτω από το 18.2.0 θεωρείται ευάλωτη. Αυτό περιλαμβάνει κινητά τηλέφωνα, tablet, φορητούς υπολογιστές και άλλες συσκευές που παρακολουθεί μια επιχείρηση χρησιμοποιώντας τη Cisco.

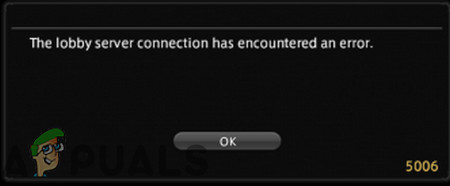

24 ευπάθειες και σφάλματα που περιλαμβάνονται στην ενημέρωση έκδοσης 18.2.0. Cisco / Appuals